Oggi giornatina di cose da condividere 😁

Proton ha annunciato un sistema di compilazione automatica per le email basato sul modello open source Mistral 7B AI e che può essere utilizzato in locale oppure facendolo girare sui server di Proton.

Per ora questa nuova funzionalità è solo per gli utenti Business, Mail Essentials e Mail Professional. È disponibile anche per gli utenti Visionary e gli account Lifetime.

Dal blog, traduzione automatica

Proton Scribe avvia il processo di scrittura in modo da non dover affrontare una pagina bianca. Che si tratti di organizzare un evento di gruppo o di dare il via a un grande progetto, Proton Scribe vi farà risparmiare il tempo e la fatica che avreste impiegato per scrivere la prima bozza. Le vostre e-mail saranno professionali e curate, anche se la vostra prima lingua non è l'inglese.

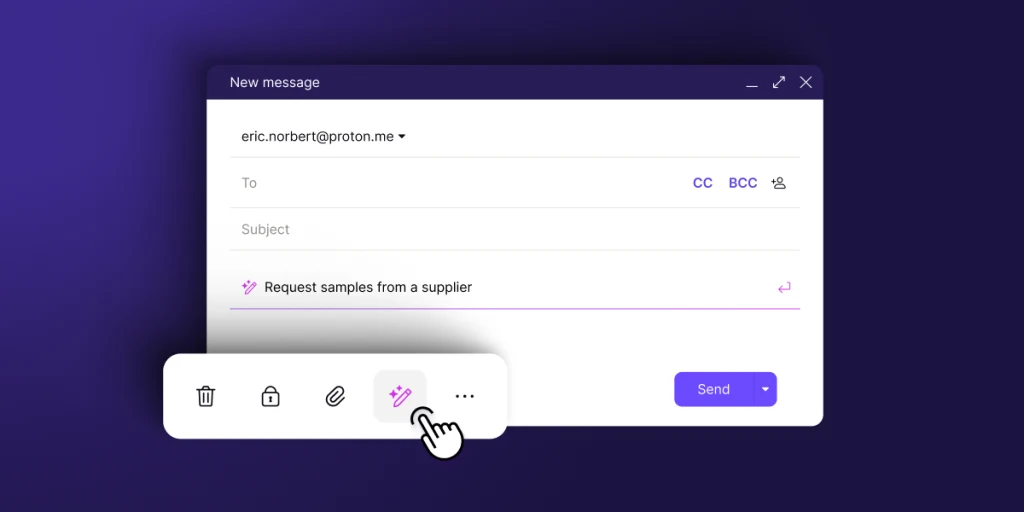

Proton Scribe è integrato nel compositore di Proton Mail. Potete accedere facilmente allo strumento utilizzando l'icona della matita. È sufficiente digitare l'argomento che si desidera scrivere per creare una bozza.

Utilizzate le opzioni Accorcia o Correggi per migliorare le vostre bozze in modo che siano prive di errori di battitura e grammaticali. Se state scrivendo a un cliente importante o a un'istituzione formale, potete anche migliorare facilmente il tono della vostra e-mail con l'opzione Formalizza. Potrete poi perfezionarla e modificarla e inviarla quando sarete soddisfatti del risultato.

Sempre più team utilizzano strumenti per migliorare la scrittura al lavoro, sia che si tratti di correttori grammaticali online o di assistenti AI. Comporre e modificare le e-mail con questi strumenti può essere rischioso, in quanto i dati sensibili dell'azienda o dei clienti potrebbero essere condivisi, utilizzati in modo improprio o usati per addestrare i modelli linguistici. Nel nostro sondaggio sulla comunità 2024, oltre il 75% degli utenti aziendali di Proton ha dichiarato di essere interessato agli strumenti di IA generativa, ma la maggior parte di essi era anche preoccupata per la mancanza di protezione dei dati. Scribe è stato progettato per essere un'alternativa sicura.

Proton ha condotto ricerche sull'intelligenza artificiale a tutela della privacy per molti anni e nel 2023 ha lanciato Proton Sentinel, la nostra prima funzione che sfrutta l'intelligenza artificiale per fornire una maggiore protezione contro l'acquisizione di account per gli utenti a maggior rischio di attacchi informatici. Abbiamo anche sviluppato i nostri modelli interni di IA per migliorare la qualità delle risposte e i tempi di risposta dell'assistenza clienti, preservando la privacy e non inviando i dati a terzi come OpenAI. Questo lavoro è stato sviluppato da un team interno indipendente, che ora ha incorporato queste conoscenze sull'IA orientata alla privacy in Proton Scribe.

Come strumento di composizione, Scribe non si allena sui dati della casella di posta elettronica, perché non può farlo grazie alla crittografia ad accesso zero di Proton Mail. Scribe si basa su codice e modelli open source ed è esso stesso open source e quindi disponibile per verifiche indipendenti di sicurezza e privacy. Scribe è inoltre coperto dalla rigorosa politica sulla privacy di Proton e, una volta terminata la stesura delle e-mail, nulla di quanto digitato viene registrato o salvato.

Non vorrei dirlo troppo ad alta voce che poi sicuramente succede qualcosa ma questo server di Invidious per ora mi funziona alla grandissima: invidious.privacyredirect.com